การทำ ระบบ Login Ms Access

เพื่อกำหนดผู้ที่จะเข้าใช้งาน ระดับการใช้งานและเงื่อนไขต่างๆ โดยสามารถเขียนโปรแกรมได้ดังนี้

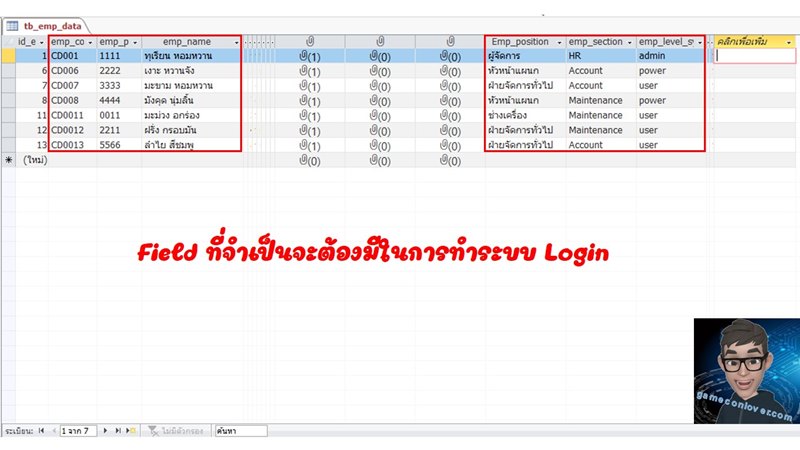

ระบบ Login Ms Access ออกแบบ Ms Access Table ทำระบบ Login Ms Access เพื่อกำหนดผู้ใช้ สร้างตาราง

| Field Name | Field Type | Property |

| id_emp | Auto Number | เลขลำดับการบันทึก |

| emp_code | text | ชื่อผู้เข้าใช้งาน |

| emp_pass | text | รหัสผ่าน |

| emp_name | text | ชื่อพนักงาน |

| emp_position | text | ตำแหน่งของพนักงาน |

| emp_section | text | แผนกของพนักงาน |

| emp_level_system | text | ระดับการเข้าใช้งาน |

พื่อทำระบบ Login ด้วย Form ใน Ms Access คุณสามารถทำได้ดังนี้:

- สร้างตารางในฐานข้อมูลที่เก็บข้อมูลผู้ใช้งาน:

- ให้สร้างตารางที่มีชื่อว่า “tblUsers” โดยในตารางนี้จะประกอบด้วยคอลัมน์ต่อไปนี้:

- UserID (Primary Key): รหัสผู้ใช้งาน

- Username: ชื่อผู้ใช้งาน

- Password: รหัสผ่านของผู้ใช้งาน

- ให้สร้างตารางที่มีชื่อว่า “tblUsers” โดยในตารางนี้จะประกอบด้วยคอลัมน์ต่อไปนี้:

- สร้างแบบฟอร์มสำหรับ Login:

- ให้กลับมาที่ฐานข้อมูลและเปิดแบบฟอร์ม (Form) ใหม่ขึ้นมา

- ออกแบบฟอร์มให้มีส่วนสำหรับกรอก Username ใช้เป็น Combo box และ Password ในรูปแบบของ Textboxes และปุ่ม Login

- ตั้งชื่อ combo box สำหรับกรอก Username > combo1 และ Password ว่า “txtpass” และ ตามลำดับ

- ตั้งชื่อปุ่ม Login ว่า “command0”

การใช้งาน Microsoft Access Ep.2 ทำระบบ Log in ง่ายๆแบบกำหนดเงื่อนไขผู้ล็อคอินได้ ตอน1 #MsAccess

การใช้งานMicrosoft Access Ep.3 ทำระบบ Log in กำหนดเงื่อนไขผู้ล็อคอินได้ตอน2 #MsAccess

การเก็บ log และตารางการใช้งาน

ใน Microsoft Access เป็นวิธีหนึ่งที่ช่วยให้เราติดตามและบันทึกกิจกรรมที่เกิดขึ้นในฐานข้อมูล เช่น การเพิ่ม การแก้ไข หรือ การลบข้อมูล ซึ่งเป็นสิ่งสำคัญในการรักษาความปลอดภัยและตรวจสอบการใช้งานของฐานข้อมูลของเรา โดยต้องผ่านการ Login เข้าสู่ระบบการใช้

- สร้างตารางการเก็บ Log: เริ่มต้นโดยการสร้างตารางในฐานข้อมูลของคุณที่จะใช้เก็บ log และบันทึกกิจกรรมต่าง ๆ ในรูปแบบที่คุณต้องการ เช่น การเพิ่มข้อมูล การแก้ไขข้อมูล การลบข้อมูล และอื่น ๆ

- แสดงข้อมูล Log: สร้างแบบฟอร์มหรือ raport ที่จะแสดงข้อมูลในตารางการเก็บ log ให้แก่ผู้ใช้งาน เพื่อให้สามารถตรวจสอบและวิเคราะห์กิจกรรมในฐานข้อมูลได้

MS Access Login การเก็บ log และการตรวจสอบกิจกรรมเป็นเรื่องที่ซับซ้อนและต้องการการพิจารณาในการวางแผน และดำเนินการอย่างรอบคอบ เพื่อให้แน่ใจว่าข้อมูล log ที่เก็บรวบรวมเพียงพอสำหรับการตรวจสอบและการวิเคราะห์ในอนาคต และไม่เป็นการละเมิดความเป็นส่วนตัวของผู้ใช้งาน